LogonTracer-恶意登录分析工具-LogonTracer下载 v1.5.4官方正式版

- 软件大小:查看

- 软件语言:简体中文

- 授权方式:免费软件

- 更新时间:2023-07-05

- 软件类型:国产软件

- 推荐星级:

- 运行环境:XP,Win7,Win8,Win10,Win11

软件介绍

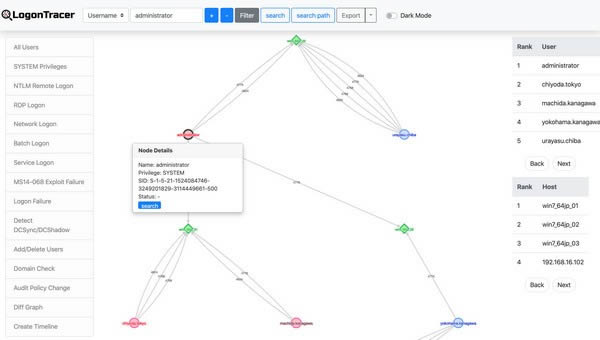

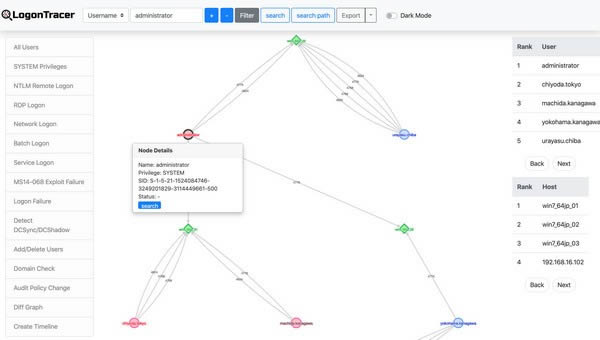

| LogonTracer是一个通过可视化和分析Windows Active Directory事件日志来调查恶意登录的工具。该工具将登录相关事件中发现的主机名(或IP地址)和账户名联系起来,并以图表形式显示。这样,就可以看到哪个账户发生了登录尝试,哪个主机被使用。  功能介绍根据这项研究,这个工具可以将以下与Windows登录有关的事件ID可视化。 4624: 登录成功 4625: 登录失败 4768: Kerberos认证(TGT请求)。 4769: Kerberos服务票(ST请求 4776: NTLM认证 4672: 分配特殊权限 更新日志将Bootstrap版本从4改为5 更新至支持 py2neo 2021.1 使用编程语言写的程序,由于每条指令都对应计算机一个特定的基本动作,所以程序占用内存少、执行效率高。 |

[温馨提示]:

本类软件下载排行

系统帮助教程

热门系统总排行