consolte、telnet、ssh、web?都有啥区别?华为防火墙设置个telnet访问,就那么难吗?

发布时间:2024-04-06 文章来源:深度系统下载 浏览:

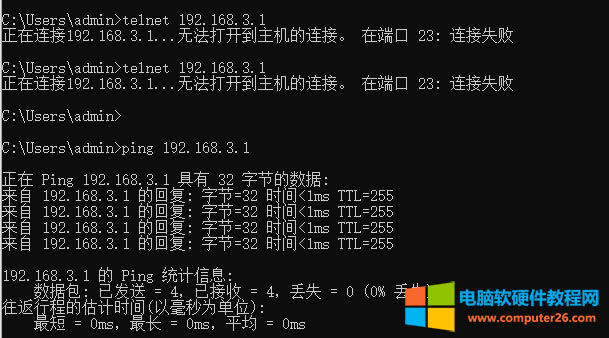

| 需求描述 上了一台防火墙,要远程访问,对于现在很多防火墙和路由器来说,很多问题都可以在远程web访问,直接解决。对于telnet配置和ssh配置,很多人都已经不太会使用了,在2009年刚学习思科的时候,路由交换机,防火墙里面都是命令行,哪有现在的web界面方式配置简单。今天还是和大家来看一下防火墙的telnet是如何配置的,配置到底是难还是简单? consolte、telnet、ssh、web都有什么区别? 那我们还是先了解这四种常用的防火墙登录方式,看一下都有哪些区别? 1.Console配置: -特点:通过路由器的控制台端口(通常是一个串口连接)进行本地管理和配置。 -特点:可以直接物理访问路由器,不需要网络连接。 -特点:提供最高级别的本地管理权限。 -区别:只能通过物理访问路由器来进行管理,不支持远程连接。 2.Telnet配置: -特点:通过telnet协议远程连接到路由器进行管理和配置。 -特点:需要路由器启用telnet功能,并配置允许telnet连接的VTY接口。 -特点:数据传输是明文的,不提供加密,因此安全性较低。 -区别:支持远程连接,但不提供加密功能。 3.SSH配置: -特点:通过SSH(Secure Shell)协议远程连接到路由器进行安全管理和配置。 -特点:需要路由器启用SSH功能,并配置允许SSH连接的VTY接口。 -特点:提供加密的数据传输,提高了远程管理的安全性。 -区别:支持远程连接,并提供加密功能,安全性较高。 4.Web配置: -特点:通过Web浏览器远程连接到路由器的管理界面进行配置。 -特点:需要路由器配置支持Web访问,并启用Web服务。 -特点:提供图形化界面,易于使用和操作。 -区别:通过Web浏览器访问,不需要使用命令行界面或特定的终端程序。 Console配置是一种本地管理和配置方式,通过物理访问路由器的控制台端口进行。 Telnet配置和SSH配置是远程连接方式,通过网络连接到路由器进行管理和配置。SSH提供了加密的数据传输,安全性更高。 Web配置提供了图形化界面,通过Web浏览器远程访问路由器的管理界面进行配置。 防火墙telnet配置 那今天来大家看一下,网工经常用的远程telnet如何访问防火墙? 配置远程访问,那首先要了解的vty,那什么是vty呢? VTY(Virtual Teletype)是一种虚拟终端接口,用于远程管理和配置防火墙、路由器。通过配置VTY,您可以允许远程用户使用telnet协议或SSH协议连接到路由器,并进行管理和配置操作。 VTY接口通常使用数字标识,例如VTY 0、VTY 1、VTY 2等。每个VTY接口可以同时支持一个远程连接,因此您可以配置多个VTY接口以支持多个同时的远程管理会话。 首先我直接访问防火墙的telnet服务,发现无法访问。   第一步:确定IP地址,在G0/0/3中,已配置内网的IP地址。 interface GigabitEthernet0/0/3 undo shutdown ip address 192.168.3.1 255.255.255.0 service-manage http permit service-manage https permit service-manage ping permit dhcp server ip-range 192.168.3.1 192.168.3.254 dhcp select interface dhcp server dns-list 218.2.135.1 114.114.114.114 第二步:将G0/0/3划分到trust区域。 firewall zone trust set priority 85 add interface GigabitEthernet0/0/0 add interface GigabitEthernet0/0/3 第三步:配置telnet访问,通过aaa的用户名和密码。 [USG6300FW]aaa [USG6300FW-aaa]manager-user tel [USG6300FW-aaa-manager-user-tel]password cipher Aa123456 Info:You are advised to config on man-machine mode. [USG6300FW-aaa-manager-user-tel]service-type telnet Warning:The user access modes include Telnet or FTP,so security risks exist. [USG6300FW-aaa-manager-user-tel]level 15 第四步:配置VTY 配置VTY接口涉及以下步骤: 进入防火墙的系统视图模式(system-view)。 <USG6300FW>system-view 使用“user-interface vty”命令进入VTY接口配置模式。 [USG6300FW]user-interface vty 0 4 [USG6300FW-ui-vty0-4] [USG6300FW-ui-vty0-4]authentication-mod [USG6300FW-ui-vty0-4]authentication-mode? aaa AAA authentication,and this authentication mode is recommended password Authentication through the password of a user terminal interface [USG6300FW-ui-vty0-4]authentication-mode aaa Warning:The level of the user-interface s will be the default level of AAA users,please check whether it is correct. [USG6300FW-ui-vty0-4]protocol inbound? all All protocols ssh SSH protocol telnet Telnet protocol [USG6300FW-ui-vty0-4]protocol inbound telnet 第五步:配置安全策略,trust区域可以访问防火墙local接口 [USG6300FW]security-policy [USG6300FW-policy-security]rule name allow_telnet [USG6300FW-policy-security-rule-allow_telnet]source-zone trust [USG6300FW-policy-security-rule-allow_telnet]destination-zone local [USG6300FW-policy-security-rule-allow_telnet]action permit [USG6300FW-policy-security-rule-allow_telnet]quit [USG6300FW-policy-security]quit 上述五步都配置完成了,哈哈,我厉害了,配置了这么多,马上来检测结果。 我call,为什么telnet访问不了,怎么回事,不应该呀,教科书般的配置,不应该出错呀?测试ping也可以正常ping通。  难道是防火墙的telnet服务没有开,开启telnet服务。 <USG6300FW>system-view Enter system view,return user view with Ctrl+Z. [USG6300FW]telnet server enable Warning:Telnet is not a secure protocol,and it is recommended to use Stelnet. [USG6300FW]telnet server enable Info:The Telnet server has been enabled. 哈哈,防火墙的telnet服务也开了,这次可以登录了吧,我真是个大聪明,call call,怎么回事,怎么还telnet不了。怎么回事?  最后直接进入到g0/0/0接口,把telnet协议允许访问。 [USG6300FW]interface GigabitEthernet 0/0/3 [USG6300FW-GigabitEthernet0/0/3]service-manage? all ALL service enable Service manage switch on/off http HTTP service https HTTPS service netconf Netconf service ping Ping service snmp SNMP service ssh SSH service telnet Telnet service [USG6300FW-GigabitEthernet0/0/3]service-manage telnet? deny deny permit permit [USG6300FW-GigabitEthernet0/0/3]service-manage telnet per [USG6300FW-GigabitEthernet0/0/3]service-manage telnet permit 我call,终于可以了。  于是使用刚才创建的aaa中的tel帐号登录,可以正常登录,telnet服务开启完成。  在交换机上也可以正常看到这个telnet的用户信息。  于是我又测试了,将安全策略trust访问local删除。   删除完成之后,再测试,发现电脑还是可以telnet到防火墙的,看来,华为的防火墙trust到local默认是放行的,不需要单独做安全策略。 当然了,还有更简单的方式,直接使用web访问,直接允许telnet或ssh访问。

|

相关文章

上一篇: